Al giorno d’oggi, per permettere il lavoro a distanza, la maggior parte delle organizzazioni necessita di reti private virtuali (VPN) che funzionano come un tunnel di collegamento alla rete aziendale. Anche dopo la fine della pandemia, le aziende avranno bisogno di una strategia migliore per supportare lo smart working, perché probabilmente molti dipendenti continueranno a lavorare da remoto almeno per una parte del tempo.

Dati i limiti delle VPN e la natura dinamica delle reti odierne, è chiaro che è necessaria una soluzione migliore per limitare i rischi che queste comportano. Zero Trust Network Access (ZTNA) è l’evoluzione della VPN: semplifica la connettività sicura da remoto, fornendo un accesso continuo alle applicazioni, indipendentemente da dove queste si trovino.

Quali sono i principali rischi delle VPN?

Il problema più grande è che una VPN adotta un approccio alla sicurezza basato sul perimetro.

Gli utenti si connettono tramite il client VPN, ma una volta che si trovano all’interno del perimetro hanno ampio accesso alla rete; in questo modo ogni volta che un dispositivo o un utente viene considerato automaticamente attendibile, le applicazioni e i dati di un’organizzazione vengono messi a rischio.

Oltre ai problemi relativi all’utilizzo di una VPN per l’accesso remoto, gli amministratori di rete sono alla ricerca di un modo migliore per proteggere le applicazioni. Ad esempio avere alcune applicazioni che risiedono nel cloud e altre in locale rende difficile fornire un metodo comune di gestione, soprattutto quando alcuni utenti lavorano dall’ufficio e altri da remoto. Inoltre, la distribuzione di applicazioni nel cloud aumenta i rischi e può esporle ad utenti indesiderati.

L’approccio Zero Trust di ZTNA

Zero Trust Network Access (ZTNA) offre una migliore soluzione di accesso remoto che risolve anche i problemi relativi all’accesso delle applicazioni.

Con il modello di sicurezza Zero Trust, il presupposto è che nessun utente e nessun dispositivo sia affidabile.

Poiché ZTNA parte dall’idea che la posizione non garantisce un livello di fiducia, il luogo dove un utente sta lavorando e quale dispositivo sta utilizzando diventa irrilevante;

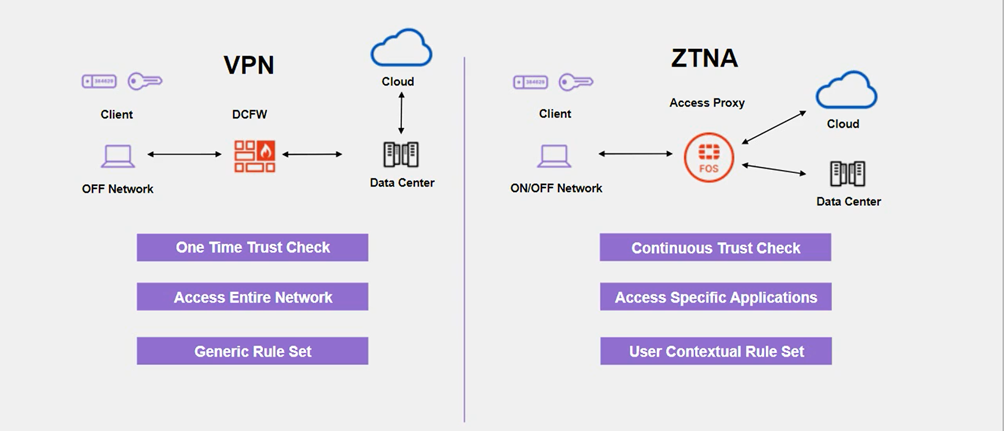

A differenza di un tunnel VPN tradizionale ha accesso illimitato, ZTNA concede l’accesso per sessione a singole applicazioni e flussi di lavoro solo dopo che un utente e/o un dispositivo sia stato autorizzato:

- Gli utenti vengono verificati e autenticati per garantire che siano autorizzati ad accedere a un’applicazione prima che venga loro concesso l’accesso.

- Ogni dispositivo viene controllato ogni volta che prova ad accedere ad un’applicazione per garantire che vengano soddisfatte le policy di accesso dell’applicazione stessa.

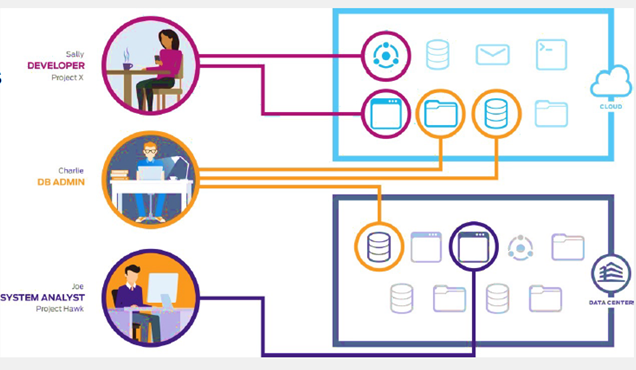

Per l’autorizzazione vengono utilizzate una serie di informazioni contestuali, tra cui il ruolo dell’ utente, il tipo di dispositivo, la conformità del dispositivo, la posizione, l’ora e la modalità di connessione di un dispositivo o di un utente alla risorsa.

ZTNA vs VPN

Le soluzioni ZTNA offrono molteplici vantaggi rispetto alle VPN tradizionali.

- Principio del Privilegio Minimo

Con ZTNA in atto, una volta che un utente fornisce le credenziali di accesso appropriate e l’endpoint viene convalidato, viene effettuato quello che viene definito come “accesso con privilegi minimi”; questo garantisce che l’utente disponga esclusivamente del livello di accesso solo per le applicazioni di cui ha realmente bisogno, e nulla più.

- Filosofia di Zero Trust oltre la rete

Le organizzazioni possono estendere il modello zero-trust. A differenza di una VPN, che si concentra esclusivamente sul livello di rete, ZTNA sale di un livello, fornendo efficacemente la sicurezza delle applicazioni indipendentemente dalla rete.

- Connessioni in background

ZTNA funziona in modo trasparente in background, migliorando l’esperienza dell’utente. Un utente fa clic sull’app desiderata e dietro le quinte l’agent fa tutto il lavoro. Vengono stabilite connessioni automatiche attraverso protocolli di sicurezza e vengono applicate ispezioni per garantire un’esperienza ottimale. A differenza dell’utilizzo di una SSL-VPN, gli utenti non devono preoccuparsi di configurare la connessione tramite FortiClient.

- Controllo continuo degli accessi

Il controllo degli accessi non si ferma al solo punto di accesso. Ogni utente e dispositivo viene verificato e convalidato prima che gli venga concesso l’accesso a ogni app o risorsa. Questo processo include un controllo che verifica che l’endpoint esegua il firmware corretto e un programma di protezione dell’endpoint per verificare che la connessione all’applicazione sia sicura. La verifica è granulare, per sessione, e utilizza lo stesso criterio di accesso indipendentemente dal fatto che un utente acceda a risorse locali, in un cloud virtuale o in un cloud pubblico. La stessa policy controlla anche chi può accedere a quell’app in base al profilo dell’utente e al dispositivo di autenticazione.

- Connessioni sicure indipendentemente dalla rete

Poiché ZTNA si concentra sull’accesso alle applicazioni, non importa su quale rete si trovi l’utente. Fornisce semplicemente connessioni sicure automatiche alle applicazioni, indipendentemente da dove si trovi l’utente, verificando la posizione dell’utente e del dispositivo per ogni sessione dell’applicazione, anche quando gli utenti sono in ufficio.

La soluzione di Fortinet ZTNA

Diversi provider offrono la tecnologia ZTNA, la soluzione proposta da Fortinet è integrata ai Security Fabric dalla versione 7.0.0 di FortiOS.

Fortinet ZTNA è composta da:

- FortiGate NGFWs. Questi firewall di rete fungono da punto proxy ZTNA e punto di applicazione dei criteri. I FortiGates distribuiti, incluse le macchine virtuali (VM), possono diventare punti proxy FortiOS per la soluzione ZTNA. Il firewall fornisce la terminazione del tunnel crittografato e l’applicazione dell’accesso all’applicazione. FortiOS attiverà anche la verifica dell’utente e la valutazione del rischio del dispositivo per ciascuna sessione dell’applicazione. Quel FortiGate avrà le connessioni sicure alle applicazioni in locale o in un cloud.

- Gestione centralizzata tramite FortiManager: questa soluzione di gestione di Security Fabric consente la configurazione del punto proxy applicato a tutti i FortiGate contemporaneamente.

- FortiClient Agent. FortiClient funge da agente ZTNA e viene installato sul dispositivo endpoint. Crea tunnel ZTNA automatici e crittografati verso il punto proxy (FortiGate).

- Server di gestione aziendale (EMS) FortiClient. EMS svolge il ruolo fondamentale di configurazione degli agenti ZTNA per gestire la soluzione ZTNA. Consente ai client di sapere a quale punto proxy FortiOS devono connettersi. E’ necessario l’acquisto di una licenza, i costi variano in base al numero di endpoint che si desidera aggiungere.

- Gestione dell’identità e dell’accesso Fortinet (IAM). Questa soluzione fornisce i servizi necessari per confermare in modo sicuro le identità di utenti e dispositivi quando entrano nella rete. Include:

- FortiAuthenticator per fornire servizi di autenticazione centralizzati, incluso il Single Sign-On (SSO)

- FortiToken per confermare l’identità degli utenti aggiungendo un secondo fattore (autenticazione a due fattori)

Conclusioni

Abbiamo visto che ZTNA riduce la superficie di attacchi informatici grazie alle continue verifiche e offre un’esperienza migliore sia per l’utente finale che per gli amministratori di rete. Gli utenti non devono più ricordare per quali servizi devono utilizzare la VPN o rischiare di dimenticarsi la connessione aperta e gli amministratori invece riescono a garantire un controllo granulare alla rete attraverso una gestione centralizzata.

Credi che le soluzioni VPN verranno rimpiazzate da questa tecnologia nel prossimo futuro?

Link Utili & Credits

https://www.fortinet.com/solutions/enterprise-midsize-business/network-access/application-access

https://docs.fortinet.com/document/fortigate/7.0.0/new-features/855420/zero-trust-network-access-introduction

Non lo sapevi? siamo partner Fortinet! se vuoi rimanere al passo sfruttando le potenzialità e la sicurezza di questa soluzione, contattaci!; i nostri consulenti ti guideranno nella pianificazione e nella configurazione. Per info ask@cloudsurfers.it.